近期,来自FireEye的安全专家详细介绍了该公司在五月初第一次发现的Adobe漏洞CVE-2016-4117的利用链。

CVE-2016-4117漏洞主要影响旧版本的Adobe Flash,在该漏洞被披露之后Adobe公司证实了该漏洞能够被野外的网络攻击利用。同时,CVE-2016-4117漏洞被评为高危漏洞,它影响到了Windows、Mac OS X、Linux和Chrome OS。

Adobe发布的咨询中讲到“为Windows、mac、Linux和Chrome OS提供支持的Adobe Flash Player 21.0.0.226和早期版本中存在一个关键漏洞(CVE-2016-4117),成功开发利用该漏洞可能会导致系统崩溃,并且允许攻击者控制受影响的系统。”

“Adobe的一份报告中表明了一个存在于野外的利用CVE-2016-4117漏洞的攻击。Adobe将会在我们的月度安全更新中解决这个漏洞,最早会在5月12日可用。想要了解最新的信息,用户可以关注Adobe产品安全事件响应团队的博客。”

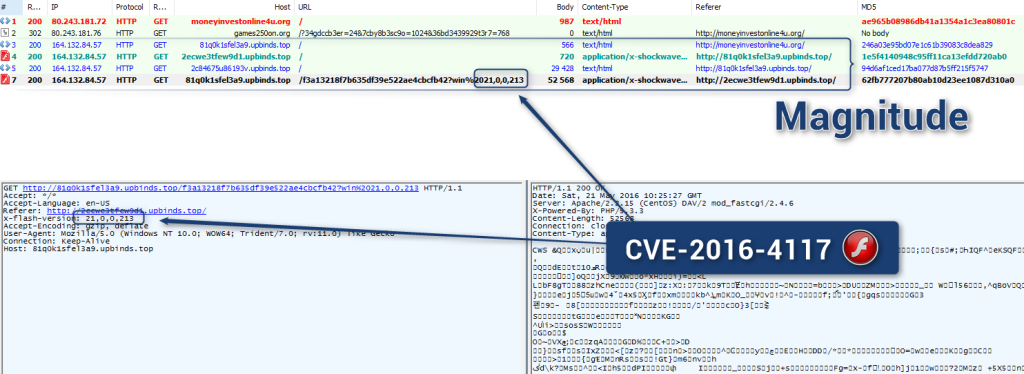

只有在Adobe修复了该漏洞之后,安全研究员Genwei Jiang才透露了先前他报道给Adobe的未公开的网络钓鱼攻击的细节。最新利用Adobe Flash漏洞的信息是来自法国的安全研究人员Kafeine的报道,他报道了在Magnitude EK上对利用代码的集成。

“FireEye在2016年的5月8日发现了该漏洞的利用攻击,4天之后在Flash 21.0.0.242版本中就得到了补丁修复,与此同时,CVE-2016-4117也正在开发工具包。”Kafeine写道。

同时,专家还注意到,利用代码还被添加到Magnitude EK中从而在Flash Player 21.0.0.213设施上触发该漏洞。

Magnitude EK是目前为止唯一一个将CVE-2016-4117漏洞利用代码集成起来的。

Kafeine解释说他在分析这个漏洞的时候并没有进行开发利用,而这一情况表明,集成是一种进步。

在我写这篇文章的同时,采集样本(f5cea58952ff30e9bd2a935f5843d15952b4cf85cdd1ad5d01c8de2000c48b0a)只能被56种防病毒方案中的5种检测出来。

Kafeine还告诉SecurityWeek,该漏洞一直被专门用来传送Cerber 勒索软件。Magnitude EK的作者继续在用新的利用代码升级他们的犯罪软件工具包,今年4月,他们提交的代码利用影响Adobe Flash Player 21.0.0.197的CVE-2016-4117漏洞来为勒索软件提供服务。

如果你欣赏我在传播网络安全意识方面的努力,请投票给最好的欧洲安全博客Security Affairs。给Security Affairs在每一个部分的报道投票,我是参加决赛的选手,我想证明Security Affairs社区是一个很棒的社区。

发表评论

您还未登录,请先登录。

登录