随着LinkedIn为攻击者的彩虹表和登录机器人提供更多的素材,微软已经决定开始封阻一些极为常用的密码。

因此,大约1000万Azure Active Directory用户将不再能够从那些在泄露列表中出现过太多次,或者经常出现在攻击者的登录尝试中的密码中选择一个作为密码。

这项新规定已经在微软的账户服务和Azure Active Directory的私人预览中发布,引用自Redmond的这个科技帖(Technet post)。其中,主要是以下两点:

1.动态禁止公共密码

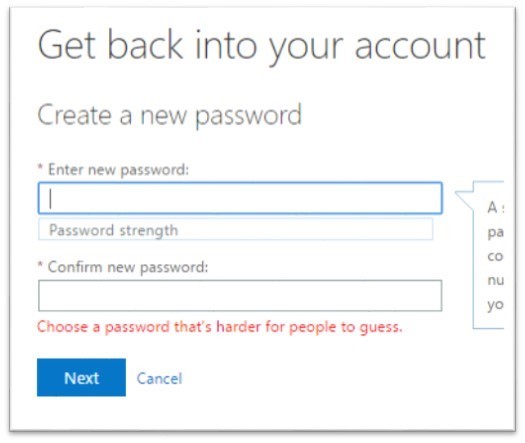

这在Azure AD的终端用户上是这样的(目前在私人预览——即将到来!):

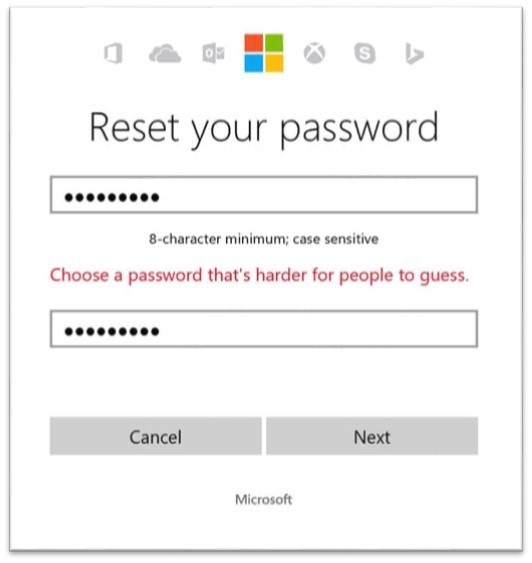

在微软账户中(Outlook,Xbox,OneDrive…)是这样的:

2.智能密码锁定

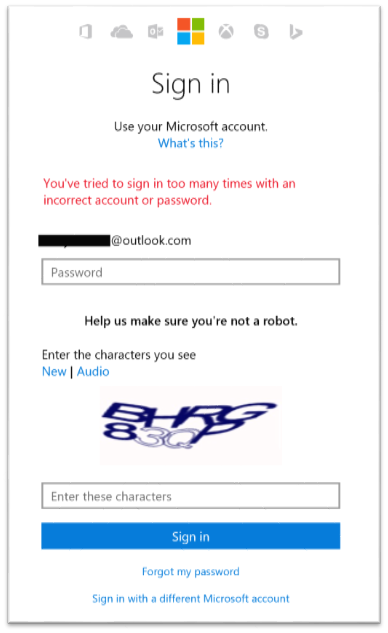

如果你的Azure AD账户被锁定了,它是这样的:

在微软账户中是这样的:

“我们所做的是阻止你从近期公布的密码攻击列表中选择密码,从而阻止这些攻击的发生”,Alex Weinart写道。

微软发布的帖子中重申我们关于密码的旧有信任已经过时:密码的长度要求,密码的“复杂性”要求,密码定期过期都需要被抛弃,因为它们降低了密码的安全性。

这和本月早些时候英国GCHQ的说法一致,其原因也差不多类似。

微软的ID保护团队成员Robyn Hicock在Redmond的微软密码指导中进行了这样的解释:“人们在面对类似的限制时的反应是可预测的”——这会加剧用户在选择密码时倾向于选择一个被攻破的或者重用的密码。

发表评论

您还未登录,请先登录。

登录