汽车分享公司Uber最近修复了该公司网站的一个漏洞,该漏洞能够允许攻击者没有密码也可以登录一些 “.uber.com” 网站,以及进一步对其内部网络的攻击。

Uber奖励了在上个月发现该漏洞的芬兰安全研究员Jouko Pynnonen 10000美元,这等于该公司在今年早些时候启动这一项目之后支付的最高赏金。

根据Pynnonen的介绍,这个漏洞分为两部分,一个让他绕过Uber的员工身份验证,系统超级用途OneLogin,另一个可以让攻击者进入Uber的内部网络——托管在Atlassian的融合协作软件。

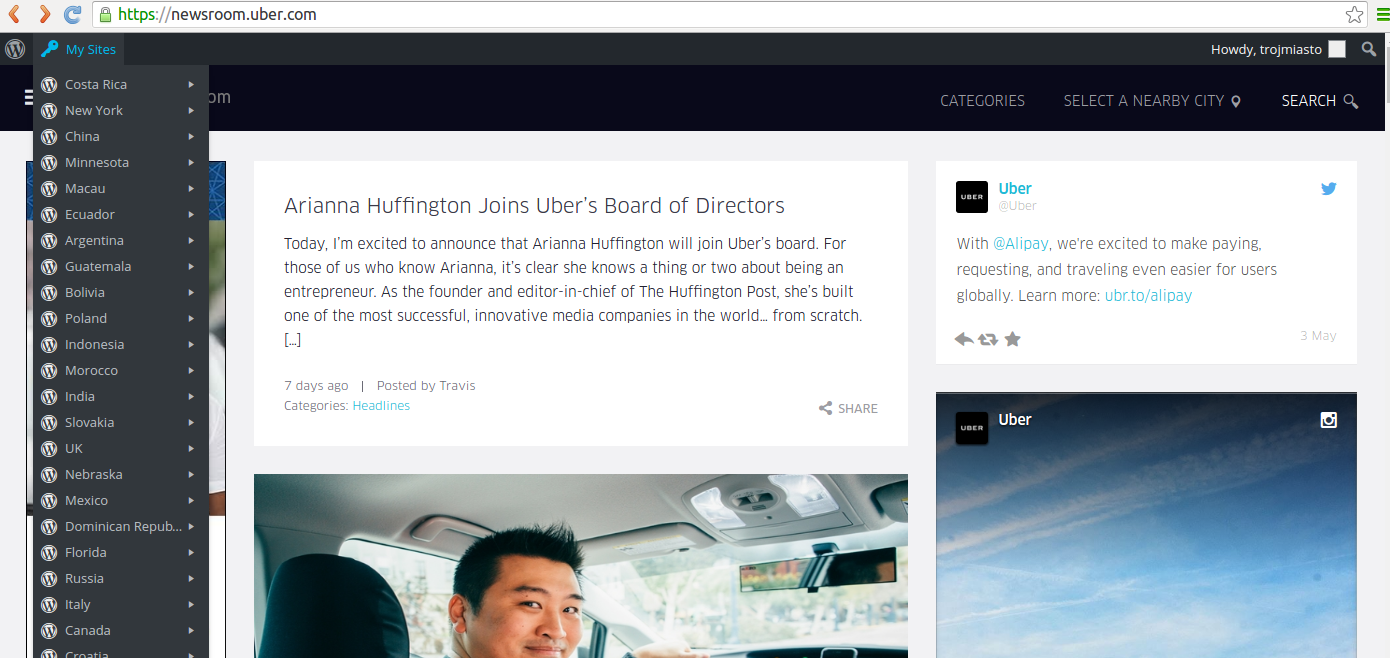

Pynnonen,供职于Klikki Oy公司,他在周二告诉Threatpost他发现的这个登录bug可以用来危害使用WordPress的服务器,像Uber的公关网站——newsroom.uber.com。

而据研究者介绍,由OneLogin提供的WordPress插件中包含一个bug,它能够给攻击者提供任何他们想要的用户名、电子邮件地址、姓名或角色。

“如果一个用户名不存在于WordPress数据库中,那么这个插件将会创建一个新用户,”Pynnonen 在他在HackerOne上关于这个bug的概述中写道。

在网站eng.uber.com,他能够创建一个“Subscriber”账户,而在另一个网站newsroom.uber.com,他可以创建一个“Administrator”账户,仅仅通过猜测这个角色的名字就可以实现。

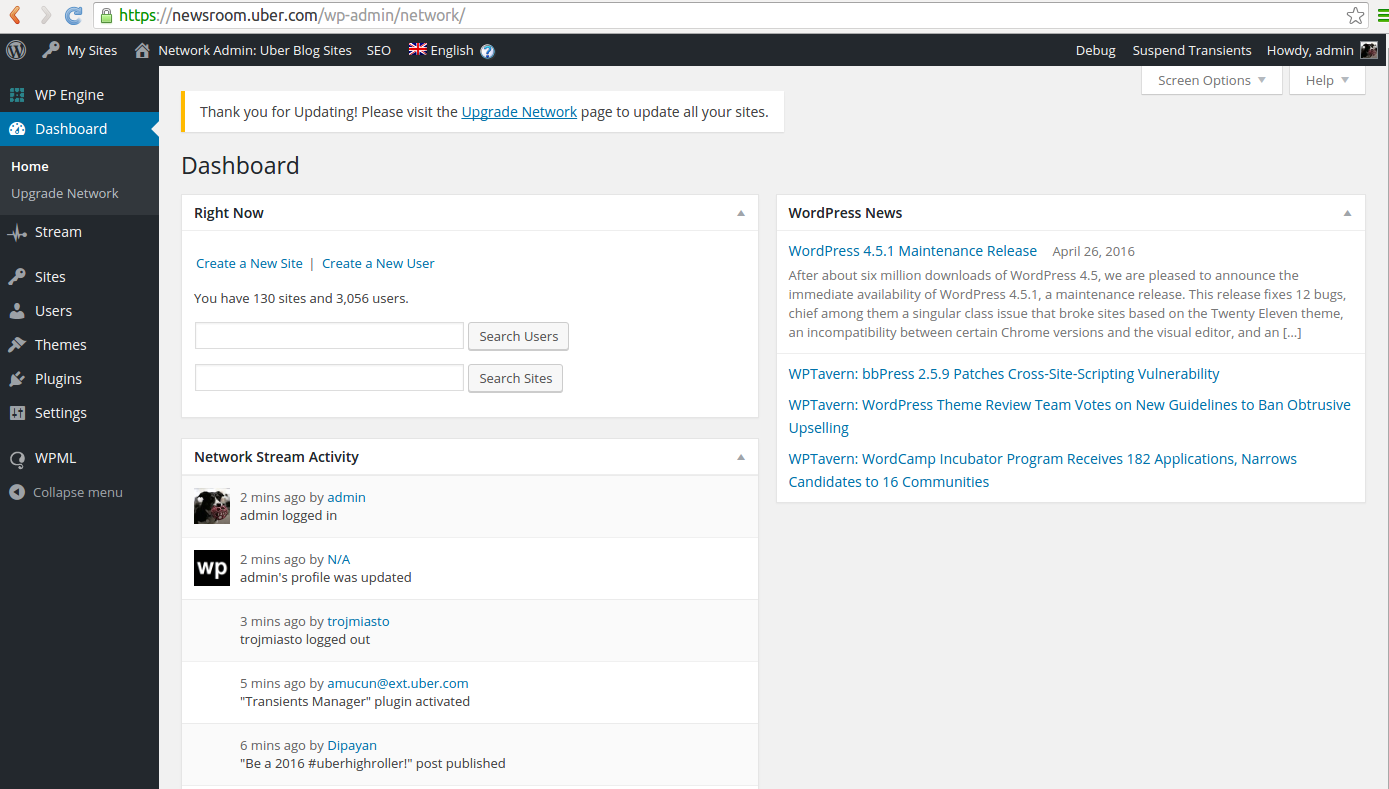

当他获得Newsroom网站的管理员权限之后,他发现他可以继续攻击内部网站,因为大部分内部网站team.uberinternal.com的页面都指向Newsroom网站主导的一个脚本。

Pynnonen发现的漏洞的第二部分是它能够修改JavaScript文件,adrum.js,来威胁Uber的内部网络。

据研究者介绍,攻击者可以通过被攻陷的网站实现远程代码执行,因为JavaScript可以从Newsroom网站注入融合环境。Pynnonen描述了一个具体的例子,当它被加载之后,可以安装一个包含代码的扩展或者插件,同样的也可以创建一个后门服务。

Uber迅速解决了这个问题——在一天之中就解决了它们,并且承认Pynnonen的工作,还奖励了他该公司最大的奖金。这么高的奖励是由于链接JavaScript源代码,Uber承认这个Bug能将影响提升到很大。Pynnonen在5月初私下报道了这个事件,但相应的bug报告直到周一才在HackerOne公开报道。

这是今年第二次Pynnonen由于挖掘出一个关键的安全漏洞而获得10000美元的奖励。今年1月份,雅虎披露他们已经修补了邮件服务的一个关键漏洞,而该漏洞正是Pynnonen在上月发现的可以让攻击者获得用户帐户完全控制权的漏洞。

Uber的Bug赏金项目上马,并于3月份通过了内测,但直到现在该公司只在一次事件中奖励一名研究员10000美元。今年3月,项目上马后不久,一个研究员在Uber的网站上发现了一个远程代码执行漏洞。

Pynnonen一直擅长发现首次发布的乘车分享应用程序中的bug。他提起了13个bug报告,主要是远端控制设备,CSRF,XSS和影响服务器使用的WordPress组件的SQL注入漏洞,他是公司HackerOne页面上最好的报道者之一。

发表评论

您还未登录,请先登录。

登录