据了解,安全研究专家目前正在对恶意软件PunKeyPos进行监控,而这一安全威胁可能已经成功窃取了数以百万计的支付卡号码。

熊猫公司的熊猫病毒实验室PandaLabs 发现了一种名为“PunkeyPos”的新型POS恶意软件,目前已经有多个网络犯罪团伙正在利用这一恶意软件来进行攻击,而这一恶意软件的运行模式可能还涉及到了“恶意软件即服务”的运行机制。

安全研究专家将这一恶意软件归类为乐NewPOSthings恶意软件家族的衍生版本,它的目的就是扫描一台被感染的主机,并从中窃取支付卡数据。

2015年是恶意软件PunkeyPos的活动最为活跃的一年。Trustwave的安全专家在对多个组织所发生的网络安全事件进行调查分析时,发现了这一恶意软件威胁。

安全研究专家对这一恶意软件的代码进行了分析,并且发现其恶意代码具备执行侦察和攻击的能力,其中还包括有一个专门用于窃取用户数据的键盘记录模块。除此之外,在其功能方面,PunkeyPOS不仅实现了其他POS恶意软件的常用功能,令安全专家们感到惊讶的是,它还具有远程更新和改变其功能的能力。

PunkeyPOS的通信数据使用了AES加密算法进行加密处理,它能够感染当前所有运行了Windows操作系统的设备。根据安全专家的描述,当他们首次检测到这一安全威胁时,它已经成功感染了美国的多个组织,而且可能已经窃取了数以百万计的支付卡号码。

著名的研究人员Brian Krebs已经证实,到2016年4月上旬为止,PunkeyPOS变种已经成功窃取了一百二十万张支付卡的数据。

根据PandaLabs透露的信息,目前受到PunkeyPOS恶意软件影响的用户基本上都来自于美国地区,其他的用户基本上都分散在欧洲,韩国和澳大利亚等地区。

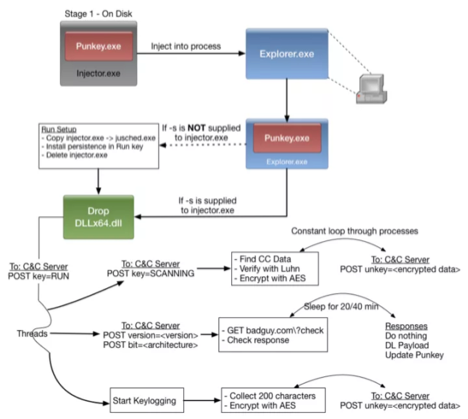

PunkeyPOS的主要感染目标是POS机的Windows资源管理器,并且隐藏在其中,扫描持卡人的数据,并记录设备键盘的敲击内容,然后把记录下来的数据发送到远程服务器之中。它可以定期检查服务器的更新数据,以查看是否有任何可获取的更新。正如我们在上文中提到的,PunkeyPOS恶意软件也可以进行键盘记录,它一次可以捕获200次键盘敲击行为,并将记录的内容发送到远程服务器中。因此,攻击者可以获取到用户名和密码等重要信息。所有的这些功能都持续运行,如果受害者重启了受感染的POS机,PunkeyPOS同样也会自动重新启动。

Trustwave指出,PunkeyPOS的注入和隐藏进程比之前看到的大多数POS恶意软件都要先进。PunkeyPOS的命令和服务器之间的交互机制是此前从未见到过的,其中,执行任意程序和进行自我更新等功能通常不会出现在POS机恶意软件当中。

该恶意软件会专门开启一个线程,并利用该线程从C&C服务器中下载有效载荷,并能够自动检查更新。这一特点使得PunkeyPOS具有运行其他工具的能力,例如运行一些额外的侦察工具或进行权限提升等操作。此外,PunkeyPOS还具有侦察和攻击能力。而这些功能对其他POS恶意软件来说则很少见。

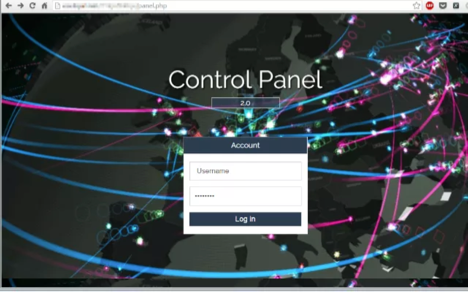

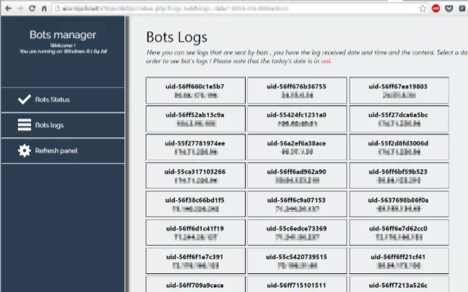

下图显示的是PunkeyPOS的控制面板:

从图中可以看到,该恶意软件的管理员控制面板使用起来应该会非常方便,攻击者可以利用它来监控受感染的设备状态,并且更新驻留在设备中的恶意软件。

安全研究专家认为,这一恶意软件主要通过类似钓鱼邮件等匿名网络活动来实现传播。

PandaLabs总结出了以下结论:“考虑到这些信息在地下黑市中的售卖肯定会异常的火爆,而且通过网络来感染这些POS机终端相对而言是比较容易实现的。所以我们可以肯定的是,网络犯罪分子们的注意力肯定会被这些终端所吸引。”

发表评论

您还未登录,请先登录。

登录