去年在运行一些SS7渗透测试的时候,我开发了一个小型的工具,这个工具能够自动化地进行一些知名的SS7攻击案例测试。今天我将发布它的第一个版本——ss7MAPer,一个SS7 MAP渗透测试工具集。

这个工具集建立在Osmocom SS7 stack之上,并且实现了一些基本的MAP通讯信息。在其当前版本中可以对HLR进行测试,在未来的版本中对VLR,MSC,SMSC的测试也会增加进来。

工具的源代码发表在github(https://github.com/ernw/ss7MAPer)上,可以随意使用和扩展。

该工具是用Erlang编写的,所以想要运行这个工具你需要配置Erlang运行环境。并且它是为17.5版本开发的。

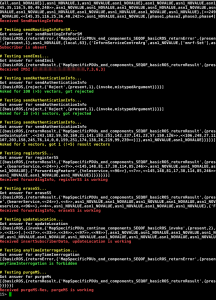

详细一点的信息我会通过一个例子来介绍,下面的屏幕截图展示了使用该工具对HLR进行渗透测试的输出结果,测试结果显示了哪一条MAP消息被接收了,返回结果是什么。

正如你从图片中所看到的一样,这个演示的HLR测试示例对大部分的MAP消息进行了响应,却忽略了一个事实,我们并没有注册为有效的供应商。这个工具既没有配置为MSC服务,也没有配置为一个漫游承包商。收集到的一些信息看起来是很关键的,比如MSISD – > IMSI解决方案,无线加密密钥或创建补充服务的能力(如呼叫转移)。

该工具的代码(及其依赖项)编译起来并不是那么容易,不过我在README文件中尝试给出了一个完整的逐步指示供大家参考。

测试用例和消息是从最近几年的公共SS7研究中收集而来的,并且已经检查了SS7域中的已知弱点。

该工具本身是与比利时的提供者Proximus合作开发而成的,旨在测试内部和外部的SS7网络访问的安全配置。非常感谢给了我们这个机会,我们相信这个工具不仅给研究团体,也会给电信服务提供商提供一个新的、重要的、尤其是开源的SS7测试的可能性。

更多关于该工具和SS7测试的信息可以访问Troopers TelcoSecDay, Telco Network Security & Network Protocol Fuzzing Workshop。

关于该工具的介绍就是这些,接下来,就请获取代码,并尝试一下这个工具吧。

发表评论

您还未登录,请先登录。

登录