译者:WisFree

预估稿费:140RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

写在前面的话

近期,研究人员研究出了一种能够绕过Windows Defender的新技术,这种技术将允许任何攻击者在一台Windows设备上运行任意恶意软件。但更重要的是,微软方面却跟相关安全专家表示,他们并不认为这是一个安全问题,而且微软也不会解决这个存在于Windows Defender(Windows原生的反恶意软件保护产品)中的“安全问题”。

微软给出的回应

微软的技术负责人在接受Threatpost的记者采访时表示:

”我们已经收到了研究人员提交的安全报告,但是我们认为他们所描述的这种所谓的绕过技术在真正的用户场景下并不具备适用性。为了要成功发动攻击,攻击者首先需要欺骗用户让他们手动同意系统从一个不受信任的远程地址运行未知代码。除此之外,目标用户还需要通过点击额外的警告提示框来给攻击者授予管理员权限。即使攻击者能够成功地欺骗用户去完成这些手动操作,我们的Windows Defneder反病毒产品以及Windows Defender高级威胁保护仍然能够检测到攻击者的进一步恶意操作。“

受影响的竟然不仅限于Windows Defender

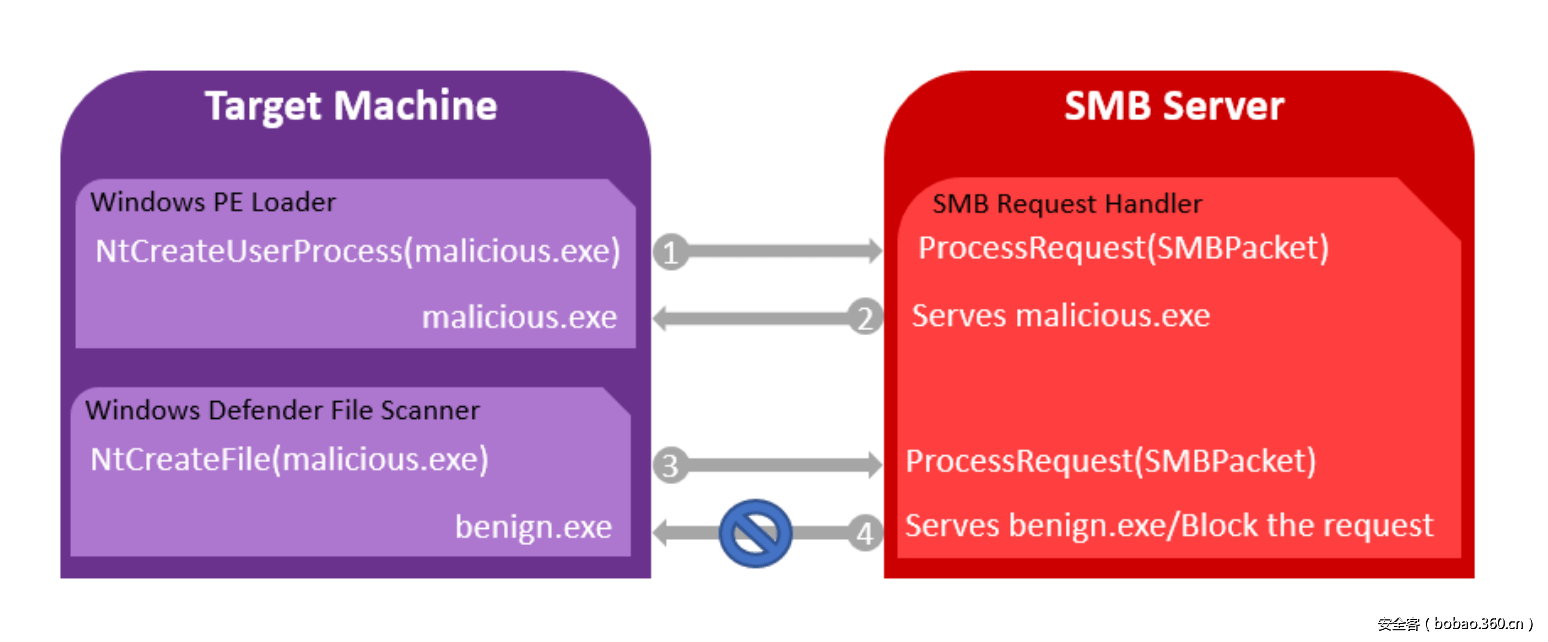

简而言之,这种绕过技术的实现需要使用到一种自定义的内置SMB服务器,然后欺骗Winodws Defender去扫描合法文件,但最终执行的却是另外的恶意代码,并通过这样的方法绕过Windows Defender。

网络安全研究团队CyberArk的首席安全专家Doron Naim以及网络安全部门的高级主管Kobi Ben Naim在接收Threatpost的采访时表示,他们的这种攻击技术(取名为Illusion Gap攻击,详细技术实现请点击【这里】获取)还可以影响其他的商业版反病毒产品。

Ben Naim表示,攻击者应该会对这种攻击技术非常感兴趣,因为他们将能够在攻击的第一阶段中使用这种技术来实现横向渗透或利用目标系统中的其他漏洞来发动进一步的攻击。

攻击分析

首先,攻击者需要欺骗用户去执行一份托管在恶意SMB共享服务器中的漏洞利用程序。攻击者可以在他们自定义的SMB共享目录中存放任意的恶意文件(针对Windows PE Loader),这也是绕过OS的安全防护并最终执行恶意代码的必要步骤。当PE Loader创建了一个相关进程之后,它便会向SMB服务器请求并执行服务器返回的文件,而攻击者此时可以发送任意的恶意文件。当Windows Defender尝试扫描该文件时,它所得到的是另一份完全不同的和发文件,而Windows Defender此时的扫描结果将会是“一切正常”。而接下来,PE Loader将会执行服务器返回的恶意文件。

为了进一步证明这个问题是Windows Defender的一种设计缺陷,Naim还补充说到:“当攻击者向SMB共享目录中上传了恶意文件之后,攻击者还可以控制文件是否去提醒Windows Defender它将会运行。因为你可以控制SMB服务器端,因此你就能够知道自己的文件是否成功通过了Windows Defender的扫描。当坐在SMB服务器旁边的攻击者发现目标主机中的Windows Defender想要读取他的文件时,他就可以提交另一份合法文件给Windows Defender,而不是刚才的恶意文件,最终在操作系统中真实运行的将会是恶意文件。”

Naim还表示,他们所开发出的脚本甚至还可以向Windows Defender发送恶意请求并让其无法运行。

与此同时微软还在其发表的声明中表示,由于攻击者需要要求用户信任并运行来自不受信任的SMB共享服务器的恶意文件,因此这不能算作是一种安全问题,它只是一种功能而已。而“攻击者可以向Windows Defender发送恶意请求并让其无法运行”这个问题已经提交给了微软的技术团队,目前正在处理之中。

对于微软给出的这种说法,Ben Naim则认为:“这种说法简直是太可笑了。如果你开发了一款安全产品,那么这款产品的作用就是要保护用户的安全。如果你打算让每一个可执行程序在真正运行之前,都要经过你产品的扫描,而你此时又无法扫描这个文件的话,那么默认情况下你应该要阻止该文件的运行才对。这种处理流程对于任何一家反病毒厂商都是一样的,但为什么微软却不这样认为呢?微软的做法完全相反,而且即便是Windows Defender无法扫描目标文件时,它仍然能够允许该文件执行。”

总结

CyberArk目前已经将相关问题秘密披露给了其他的安全厂商,希望其他安全厂商对此问题予以重视。而且除了Windows Defender之外,市面上的确还有一些商业版的安全防护产品存在类似的安全问题。

发表评论

您还未登录,请先登录。

登录