来自 Lazarus Group 的朝鲜黑客利用谷歌 Chrome 浏览器中的零日漏洞,针对加密货币投资者推出了一款具有欺骗性的虚假 NFT 游戏。攻击者利用社交工程和恶意软件窃取敏感数据,并可能部署进一步的恶意软件。

臭名昭著的朝鲜黑客组织 Lazarus Group 针对加密货币投资者发起了一场复杂的攻击活动。卡巴斯基研究人员发现,这一活动涉及多层攻击链,利用了社交工程、虚假游戏网站和谷歌 Chrome 浏览器中的零日漏洞。

报告称,卡巴斯基全面安全公司在 2024 年 5 月发现了一个新的攻击链,目标是一名使用 Manuscrypt 后门的未具名俄罗斯国民的个人电脑。

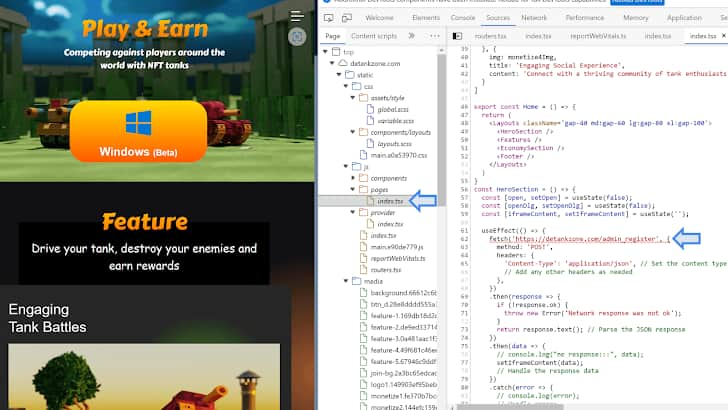

卡巴斯基研究人员鲍里斯-拉林(Boris Larin)和瓦西里-别尔德尼科夫(Vasily Berdnikov)估计,该活动始于2024年2月。深入研究后,研究人员发现攻击者创建了一个名为 “detankzonecom ”的网站,该网站似乎是 “DeFiTankZone ”游戏的合法平台。

据称,这款游戏将去中心化金融(DeFi)元素与非可充值代币(NFT)结合在一起,采用多人在线竞技场(MOBA)设置。该网站甚至提供了一个可下载的试用版,进一步强化了其合法性的假象。然而,表面之下隐藏着一个恶意陷阱。

假冒的 NFA 游戏网站和隐藏的漏洞加载器(Via Kaspersky)

研究人员写道:“在引擎盖下,这个网站有一个隐藏脚本,可以在用户的谷歌 Chrome 浏览器中运行,启动零日漏洞利用,让攻击者完全控制受害者的电脑。”

该漏洞包含两个漏洞的代码:一个允许攻击者从 JavaScript 访问 Chrome 浏览器进程的整个地址空间(CVE-2024-4947),第二个允许绕过 V8 沙箱访问寄存器数组边界之外的内存。谷歌在 2024 年 3 月修补了 V8 JavaScript 和 WebAssembly 引擎中的 CVE-2024-4947 类型混乱漏洞,但目前还不清楚攻击者是更早发现了该漏洞并将其作为零日漏洞加以利用,还是将其作为 N 日漏洞加以利用。

N-day漏洞指的是已经被发现、公开披露并通常由软件供应商修补或缓解的安全漏洞或弱点。N 天 “一词表示该漏洞已被发现 ”n “天,其中 n 代表自该漏洞首次披露或修补以来的天数。

成功利用漏洞后,攻击者会部署一个自定义脚本(验证器)来收集系统信息,并确定受感染设备是否拥有任何值得进一步利用的有价值资产。这一阶段之后交付的具体有效载荷尚不清楚。

在此次活动中,Lazarus 利用 X(前 Twitter)和 LinkedIn 等社交媒体平台,锁定了加密货币领域有影响力的人物。他们在 X 上建立了一个拥有多个账户的社交媒体,积极推广虚假游戏,并利用生成式人工智能和图形设计师为 DeTankZone 游戏创建高质量的宣传内容。此外,该团伙还向感兴趣的个人发送专门制作的电子邮件,冒充区块链公司或游戏开发商寻求投资机会。

DeTankZone 网站本身似乎是建立在一个名为 DeFiTankLand (DFTL) 的合法区块链游戏被盗源代码的基础上。这款游戏在 2024 年 3 月出现了安全漏洞,导致价值 2 万美元的加密货币被盗。

虽然开发者怀疑是内部人员所为,但卡巴斯基研究人员认为,Lazarus Group 可能对此次盗窃和将被盗源代码用于恶意活动负有责任。

这一活动凸显了 Lazarus 集团不断演变的策略。警惕未经请求的投资机会至关重要,尤其是那些涉及可下载游戏客户端或可疑社交媒体促销的机会。此外,保持 Chrome 浏览器等浏览器软件的更新,打上最新的安全补丁,对于降低零日漏洞的风险至关重要。

发表评论

您还未登录,请先登录。

登录