2015年12月3日,乌克兰伊万诺-弗兰科夫斯克地区大约有一半的家庭(受影响的人口数量约为一百四十万)遭受了停电的困扰,而且整个停电事件持续了数小时之久。根据乌克兰的新闻媒体TSN电视台的报道,此次停电事件是由“黑客攻击”以及“计算机病毒”所导致的。

根据ESET公司的遥测结果,我们发现此次报道的事件并不是一个单独的事件,在发电站遭受黑客攻击的同一时间,乌克兰境内的其它多家能源公司也遭受到了黑客有针对性的网络攻击。

除此之外,我们还发现攻击者使用了一款恶意软件,而这款恶意软件我们也已经关注已久了,即BlackEnergy(黑暗力量)。具体说来,攻击者可以利用BlackEnergy后门向目标计算机的系统中植入KillDisk插件,从而使得目标系统无法启动。

相关事件

在过去的几年间,BlackEnergy木马得到了黑客们的广泛使用。在2014年的病毒通报大会上,我们还曾讨论过一系列针对乌克兰的网络间谍攻击活动。恶意软件的控制者使用了多种病毒传播方法来感染他们的目标用户,其中就包括臭名昭著的PowerPoint 0 day漏洞-CVE-2014-4114。在2014年的那次攻击事件中,我们认为那是一项间谍活动,我们在受感染的设备中发现了BlackEnergy所注入的木马病毒,经过研究和分析之后,我们发现该木马还可以感染SCADA工业控制系统,这也就暗示着这个黑客团伙能做的事情远远不止于此。

在最近这次乌克兰配电公司遭受攻击的事件中,电力系统在感染了BlackEnergy木马之前,就已经下载并执行了一个破坏性KillDisk木马了。

CERT-UA在11月时首次报告了BlackEnergy与KillDisk之间的联系。在这种情况下,大量的新闻媒体机构在2015年乌克兰大选期间遭到了黑客的攻击。据报道,此次网络攻击导致这些新闻媒体的大量视频资料以及其它各类记录文档被损毁。

供电公司遭受攻击

目前,我们所知道的几家乌克兰配电公司已经成为了网络犯罪分子的攻击目标。我们可以肯定的是,黑客在对这些公司进行攻击的过程中使用了BlackEnergy后门,而且更具破坏性的KillDisk插件也被攻击者使用在了2015年圣诞平安夜的几次攻击活动中。除此之外,在2015年初,安全研究人员就已经在电力公司的设备中检测到了BlackEnergy;但是当时我们并不知道KillDisk插件也嵌入了其中,所以网络犯罪分子们很有可能从那时就已经开始在策划此次攻击行动了。

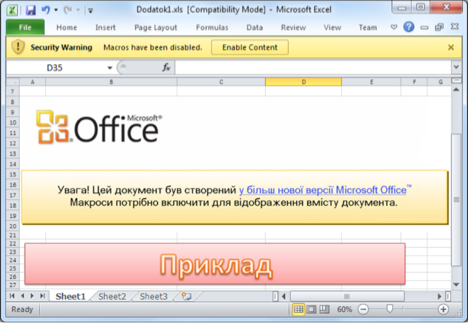

在此次攻击中,攻击者在微软Office文件中嵌入了恶意宏文件,并以此作为感染载体来对目标系统进行感染。我们在2015年也发现有黑客使用过这种技术,例如Dridex以及其他的一些黑客团伙。

攻击过程非常的简单:攻击者会在一份邮件附件中嵌入一个恶意文档,目标用户在接收到这封含有恶意文件的钓鱼邮件之后,系统就会被病毒感染。乌克兰的安全公司CyS Centrum公布了两张电子邮件(在BlackEnergy攻击活动中使用的钓鱼邮件)截图,攻击者将该邮件的发送地址进行了伪装,使用户认为这些邮件是来自于Rada(乌克兰议会)的。在恶意文件中,还包含一些文字信息,这样才能欺骗用户来运行文档中的宏。在此次事件中,攻击者使用的更多的是社会工程学方面的技术,而不是利用软件中的安全漏洞。如果攻击者成功地欺骗了目标用户,那么他们的计算机系统将会感染BlackEnergy Lite。

正如我们在病毒通报大会上的说的那样,BlackEnergy木马是模块化的,并且配备了多种可下载的组件以执行各种特定的任务。在乌克兰最近的这次攻击事件中,研究人员在受感染的系统中发现了Win32/KillDisk恶意软件。

除了能够删除目标系统的系统文件,来使得目标系统无法启动(此类破坏性木马通常都具有这样的功能),我们在配电公司的设备中所检测到的KillDisk变体似乎还带有某些额外的特殊功能,攻击者可以利用这些特性来破坏工业系统。

首先,在破坏性攻击载荷被激活之后,攻击者可以设置一个特定的延迟时间。除了KillDisk应有的功能之外,它还可以终止两类非标准进程:komut.exe和sec_service.exe。第二个进程,即sec_service.exe,这一进程很可能属于ELTIMA串口转以太网连接器或者ASEM Ubiquity(一款在工业控制系统中广泛使用的操作平台)中。如果目标系统中存在这个进程,该木马不仅将会终止这一进程,而且还会使用随机数据来重写硬盘驱动器中相应的可执行文件,目的就是为了使目标系统的恢复工作变得更加的困难。

结论

对我们来说,破坏性恶意软件并不是什么新鲜事了,相较于早些年那些具有破坏性功能的病毒而言,破坏性恶意软件所带来的影响将会更加的深远。现在,网络犯罪分子会出于多种原因而使用这类木马插件,例如破坏一些设施,进行黑客行动,或者是为了掩盖他们网络攻击的痕迹。Flamer恶意软件(也被称为Flame或者sKyWlper)就是一个最臭名昭著的例子。据报道,该恶意软件含有一个可用于数据擦除的组件,在针对索尼影业的攻击活动中,攻击者曾使用过这一恶意软件。大家都知道,并不是只有一种木马病毒能够“擦除”文件或者删除硬盘驱动器几个扇区的数据。我们可以看看恶意软件的命名规则,大多数此类型的木马都被称为“Wiper”(或者词意相近的其他词语)。这样我们就可以推测出一个结论,木马或者恶意软件的功能是会不断升级和增加的,一些相关或者不相关的功能也需都会出现在它们身上。

BlackEnergy恶意软件家族曾在2014年曾使用过一款破坏性插件。但是不同于最近这个用于攻击媒体机构和配电行业的KillDisk变种,它看上去像是一个“自我破坏”型的插件,我们目前仍不知晓这一组件的具体作用。

我们已经在乌克兰境内的多家配电公司的设备中检测到了KillDisk(破坏性非常大的一款恶意软件),在我们对其进行了研究和分析之后,我们发现该恶意软件理论上来说是能够关闭电力设施中的关键系统的。但是,目前还有另一种解释。BlackEnergy后门,也就是一个SSH后门,攻击者能够利用它来远程访问并感染电力系统。在成功地利用这些木马病毒感染了电力设施中的一个关键系统之后,从理论上来说攻击者是能够将电力设备关闭的。在这种情况下,向目标系统中植入KillDisk木马将会使得电力设备的恢复工作变得更加的艰难。

目前,我们可以确定的是,导致乌克兰伊万诺-弗兰科夫斯克地区停电事件的罪魁祸首就是我们在文中所描述的恶意软件集合。

发表评论

您还未登录,请先登录。

登录